はじめに

QRadar Use Case Manager には、ルールに関する様々なレポートを提供するユース・ケース・エクスプローラーが含まれています。ユースケース(ルール)に対する様々なフィルター機能があり、それらのフィルターやビューが事前定義された「テンプレート」を選択するだけで、簡単に使い始めることができます。

Use Case Managerには600を超えるIBM提供ルールに対するMITRE ATT&CK 戦術/技法のマッピング情報が提供されているため、攻撃チェーンの中で脅威検知に足りないルールやログソースを見つけ出し、QRadarに搭載するルールの充足に役立てることができます。また、ユーザー独自のカスタム・ルールをMITRE ATT&CK の戦術/技法にマッピングすることもできます。

リモートワークの推進やクラウド活用の拡大、ゼロトラスト・アプローチの採用などにより、従来のように FirewallやIPSなどのログを取り込んで相関分析するだけでは、もはやSIEMの使い方として十分とは言えません。Eメール、クラウド、アプリ、エンドポイントなど、新しいタイプのログソースを取り込んで監視体制を強化する必要があります。しかし、ただ新しい種類のログを収集・保管するだけでは脅威を検知できませんから、同時にユースケース(ルール)も拡充する必要があります。

| ※QRadarはログを正規化しますので、例えば「ファイアウォール」というカテゴリーの中で新しい機種を追加する場合は、その製品のDSMが用意されていれば既存ルールの多くが使用できます。新しいユースケース(ルール)の追加が必要になるのは、今まで収集していなかった新しいカテゴリーのログソースを追加する場合です。 |

ログの種類が増えるたびに独自のルールをカスタム開発するのは、現実的にかなり負担が大きいものです。

これまでQRadarは、エンドポイントやフィッシングなど、新たなユースケースが必要となった場合に、新しいコンテンツパックを追加したり既存のコンテンツパックを更新してきました。そのため、利用できる標準ルールが多数用意されており、カスタムルールを開発する場合も、コピー元となる様々な雛形を利用できます。

しかし、膨大な数の標準ルールの中から必要なユースケースを選び出すことは、それなりに手間のかかることです。

Use Case Managerは、膨大な標準ルールのライブラリーの中から、ご利用のQRadar環境に適用できるユースケースを見つけ出す手助けをしてくれます。

トップに戻る

Use Case Managerの機能

Use Case Managerには、大きく分けて以下の機能があります。

- 可視化および生成済みレポートによるルールの検討

- 組み込み分析に基づく環境のチューニング

- MITRE ATT&CK フレームワーク全体の脅威範囲の可視化

この文書では、1 の「可視化および生成済みレポートによるルールの検討」を中心に、「MITRE ATT&CK フレームワーク」の要素を加えながらご紹介します。

2 の「組み込み分析に基づく環境のチューニング」 は、Use Case ManagerがまだTuning Appと呼ばれていた頃から存在する、最も歴史の長い機能です。この文書では触れませんが、既にQRadarに導入して運用中のユースケース(ルール)を、チューニングする際に利用できます。

1 と 3 は同じ画面体系の中に混在しており、例えば「可視化および生成済みレポートによるルールの検討」において、MITRE ATT&CK「戦術」でフィルターするなどの操作が可能となっています。

トップに戻る

Use Case Manager のインストール

IBM QRadar Use Case Manager は、

QRadar 7.3.2 以降で動作します。

QRadarのアプリケーション開発フレームワークがv2に更新されたため、お使いのQRadarのバージョンによっては、最新の Use Case Managerが使用できないことがあります。例えば、無料で利用できる QRadar Community Edition (CE) 7.3.3 は v2フレームワークに未対応であるため、 Use Case Manager 3.1.0 までの対応となっています。

この文書でご紹介する内容については、Use Case Manager 3.1.0 でも問題はありません。

より新しいバージョンの Use Case Managerを使用するには、QRadar 7.3.3 FP6+ / 7.4.1 FP2+ の環境をご用意ください。

アプリケーションの入手とインストール

Use Case Managerは、

IBM Security App Exchangeで配布されています。

2021年8月現在、

従来のフレームワークに対応したバージョンと、新しい

v2フレームワークに対応したバージョンが用意されています。

ダウンロードには、無料のIBMidが必要です。

QRadar Use Case Manager には、メモリーのアプリケーション・プールに 500 MB の空きメモリーが必要です。

特に無料のQRadar Community Edition (CE) 7.3.3 では、最小限のメモリーしか設定していない場合が多いため、必要に応じてVMへのメモリー割り当てを増やしてください。十分なメモリーがない場合、インストールは失敗します。

アプリケーションのインストール手順は、他のQRadarアプリケーションと同じです。

QRadar コンソールで、「管理」 > 「拡張の管理」をクリックした後、「拡張の管理」ウィンドウで「追加」をクリックし、Use Case Managerのアーカイブファイルを選択します。あとは画面の指示に従って何回かクリックを繰り返せば、インストールが完了します。

トップに戻る

使用するための準備と設定

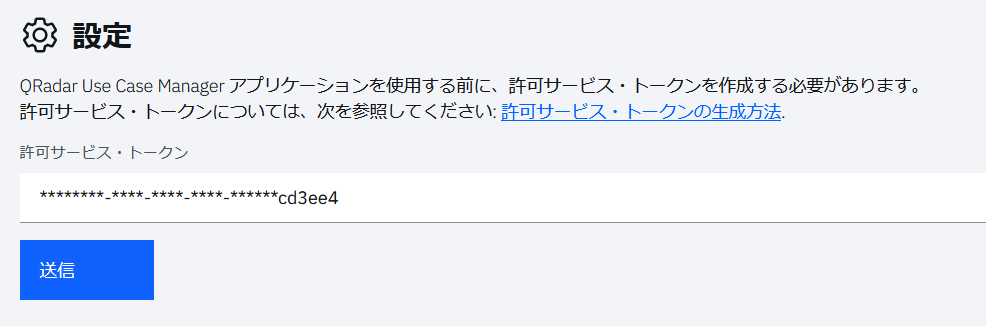

初めてアプリケーションを開くと、許可サービストークンの設定を求められます。

QRadar コンソール で、をクリックし、必要なトークン (「管理」ユーザー・ロール) を追加してから (「管理」画面で「変更のデプロイ」が必要です)、その情報を Use Case Managerに設定します。

| ※Use Case Managerに設定するトークンに必要な「管理」ユーザー・ロールと、Use Case Managerの画面にアクセスするQRadarユーザーが持っている必要がある権限は異なります。非管理ユーザーによる Use Case Managerへのアクセスを許可するためには、マニュアルの「QRadar Use Case Manager に対するユーザー権限の割り当て」を参照してください。 |

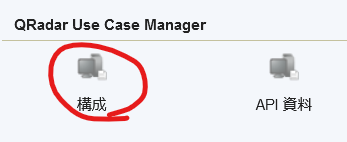

Use Case Managerの管理画面は、「管理」> 「QRadar Use Case Manager」セクションにある「構成」から開くことができます。

Use Case Managerは、各ログソースのDSMが定義しているデバイスイベントやQIDのマッピング情報を使って、どの IBM提供ユースケース(ルール)にヒットする可能性があるのかを調べています。

そのため、QRadar環境にインストールされていないDSMについては、レポートを出すことができません。

Use Case ManagerをインストールするQRadar環境には、予め採用する可能性があるDSMをインストールしておいてください。

特に 無料のQRadar Community Edition (CE) には最小限のDSMしか事前導入されていないため、DSMの追加インストールが必要になる可能性が高いです。

DSMの追加方法については、「

QRadar CE (Community Edition) 7.3.3 のインストール手順を日本語でご紹介します」の「

足りないDSMを追加する」を参照してください。

以下に、例として AWS CloudTrail と Microsoft Office365 の DSMを追加するためのコマンドを記します。

yum -y install PROTOCOL-AmazonAWSRESTAPI-7.3-20170201153452.noarch.rpm ← DSM-AmazonAWSCloudTrail の依存関係のために必要です

yum -y install DSM-AmazonAWSCloudTrail-7.3-20161014131932.noarch.rpm |

yum -y install PROTOCOL-Office365RESTAPI-7.3-20170330173934.noarch.rpm ← DSM-MicrosoftOffice365 の依存関係のために必要です

yum -y install DSM-MicrosoftOffice365-7.3-20161115213755.noarch.rpm |

一通り必要なDSMが導入されている状態になったら、Use Case Managerの構成画面から、「QID レコードの同期」と「DSM イベント・マッピングの同期」をクリックします。

アプリケーションのインストール後に自動的に同期されますが、タイミング的に最新ではない可能性があるため、適切なタイミングで手動で同期を呼び出すことをおすすめします。

同期中は正しいレポートが出ませんので、何度か管理画面を開きながら進捗を確認し、完了するまでお待ち下さい。

トップに戻る

トップに戻る

使い方の例 (1):AWS CloudTrail ログから検知できるユースケースを見つける

今日では、オンプレミスだけではなく何らかのクラウド基盤を利用しているユーザーが多いはずです。

クラウド基盤には独自のロギングフレームワークがあり、適切に監視を行うためには、ユースケース(ルール)の追加が必要です。

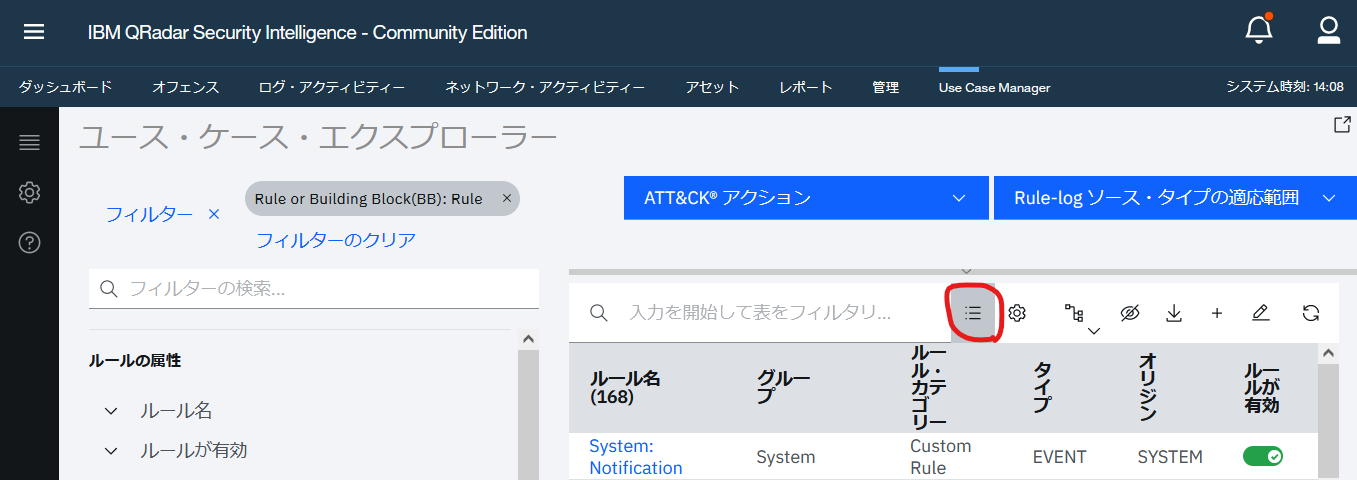

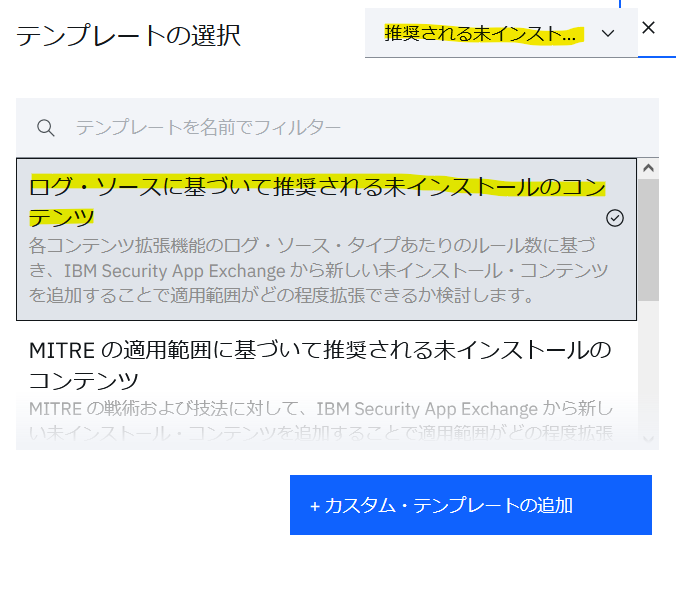

1. テンプレートのアイコンをクリックします。

2. 右上のリストから「推奨される未インストールのコンテンツ拡張機能」を選択し、表示される一覧から「ログソースに基づいて推奨される未インストールのコンテンツ」を選択します。

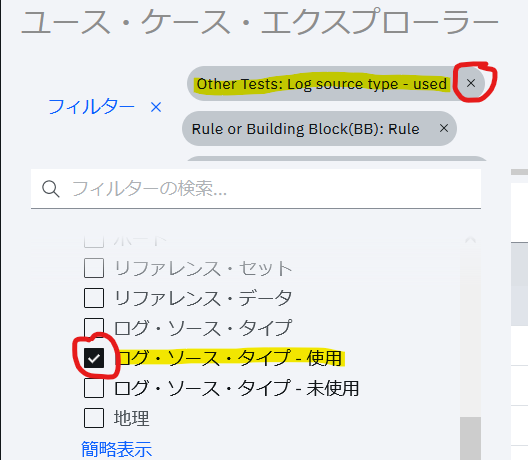

3. 適用済みのフィルターから、「Other Tests: Log source type - used」(ログ・ソース・タイプ - 使用) を

取り除きます。(チェックを外す、または

× をクリック)

| ※このフィルターは、テンプレート「ログソースに基づいて推奨される未インストールのコンテンツ」の一部に含まれているものです。今回はログソースタイプが「使用中」か「未使用」かに関わらずユースケース(ルール)を抽出したいので、このフィルターを取り除きます。 |

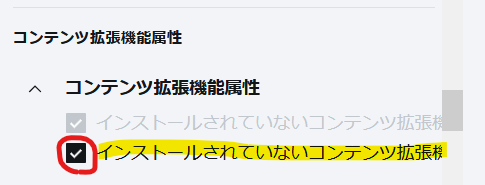

4. 適用済みのフィルターの「コンテンツ拡張機能属性」>「インストールされていないコンテンツ拡張機能属性

のみを含める」を

取り除きます。(チェックを外します)

| ※このフィルターは、テンプレート「ログソースに基づいて推奨される未インストールのコンテンツ」の一部に含まれているものです。今回は既に特定のコンテンツ拡張パックをインストール済みの方とそうでない方の表示が異なることによる混乱を避けるために、このフィルターを取り除きます。 |

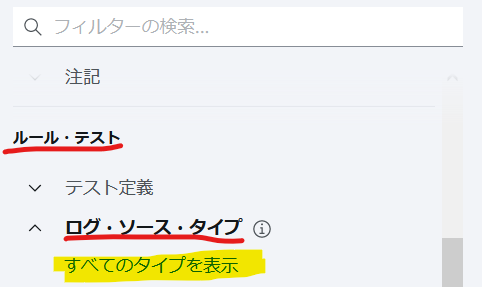

5. 「ルール・テスト」>「ログ・ソース・タイプ」で「すべてのタイプを表示」をクリックします。

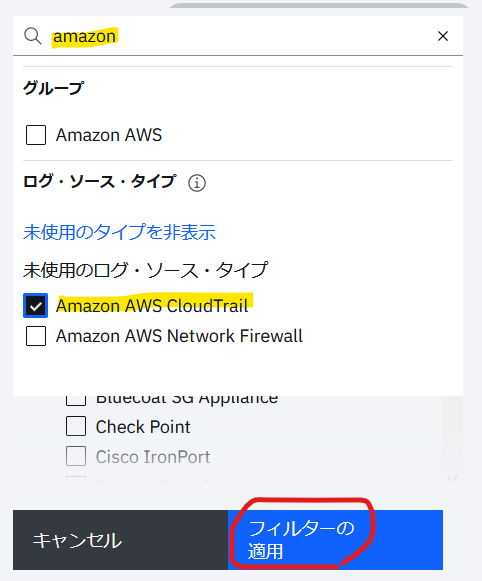

6. 「フィルターの検索…」部分に、「

amazon」を入力し、フィルターされた候補の中から「Amazon AWS CloudTrail」にチェックを付け、「フィルターの適用」をクリックします。

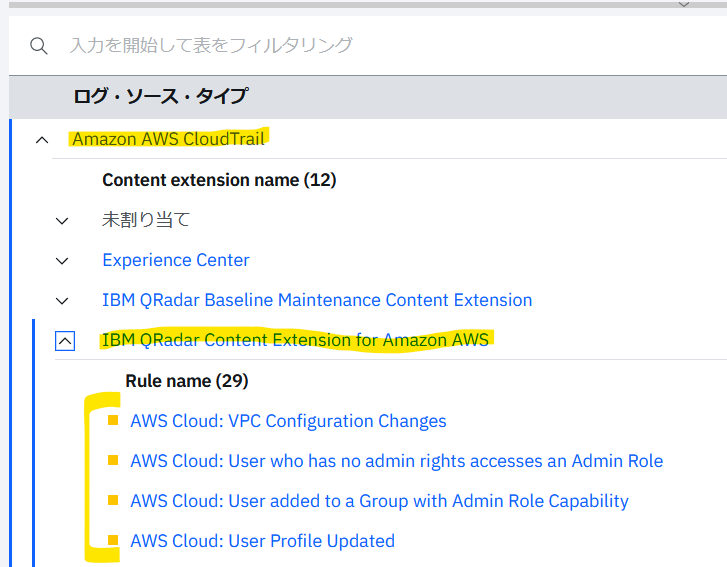

7. 右側のペインに抽出結果が表示されます。結果はコンテンツパックごとにグループ化されており、各パック内にルール名がリストされています。

以下の例では、「Amazon AWS CloudTrail」がログソースタイプ名 (DSM名)、

その下に並ぶ「IBM QRadar Baseline Maintenance Content Extension」や「IBM QRadar Content Extension for Amazon AWS」がコンテンツパックの名前、

そして「IBM QRadar Content Extension for Amazon AWS」の下に並んでいるのが、コンテンツパックに含まれているルール名です。

黄色い

■のマーキングは、お使いのQRadar環境に導入されていないルールであることを表しています。

コンテンツパックの名前をクリックすると、そのコンテンツパックを入手できるサイト(App Exchange)にジャンプします。

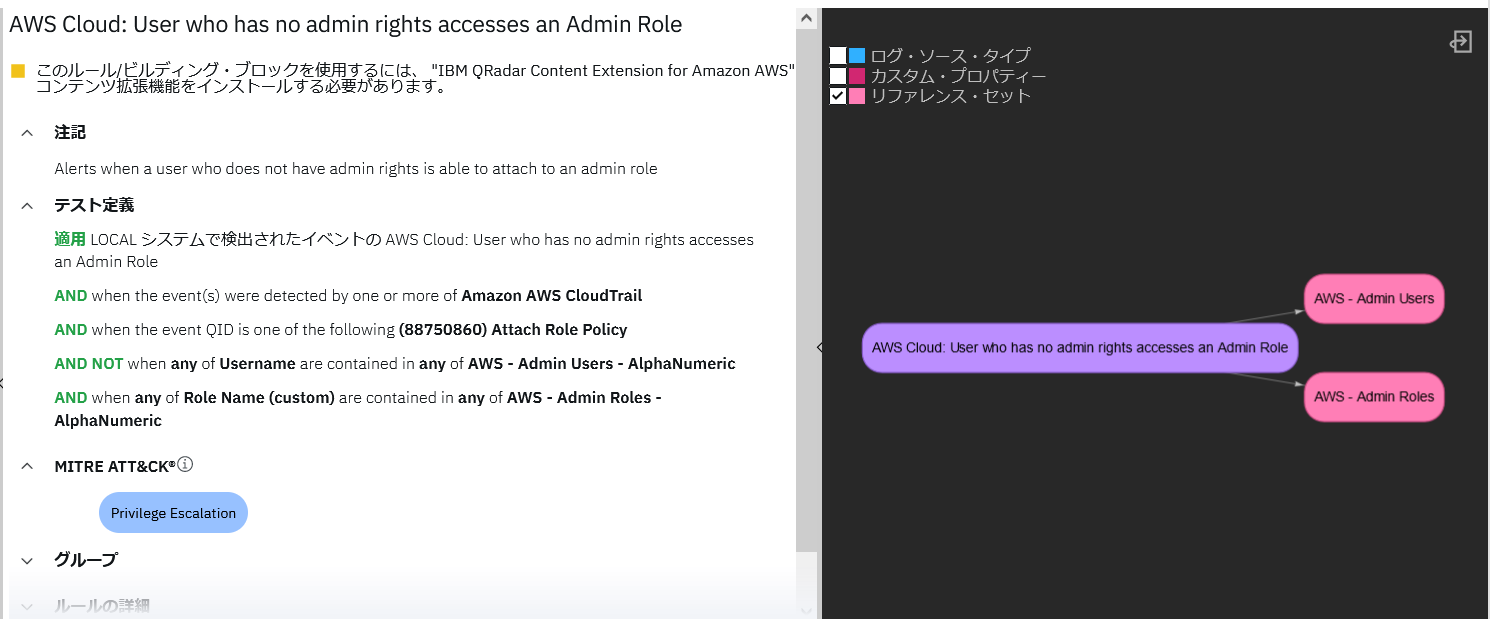

ルール名をクリックすると、そのルールの説明に関するページが表示されます。

以下の例では、「注記」にこのルールの簡単な説明が、

「テスト定義」にQRadarのリアルタイム検知ルールの構文が、

「MITRE ATT&CK」に、このルールがマッピングされているMITRE ATT&CKの戦術である「

Privilege Escalation」が示されています。

8. Use Case Manager の出力結果について、いくつかのアクションを取ることができます。

- CSVファイルへのエクスポート

- 歯車(⚙)アイコンで表示するカラム(列)を選択することができます。

- ダウンロード(↓)アイコンをクリックすると、選択した列をCSVにダウンロードできます。これにより、スプレッドシートなどで独自に集計や可視化を行うことができます。

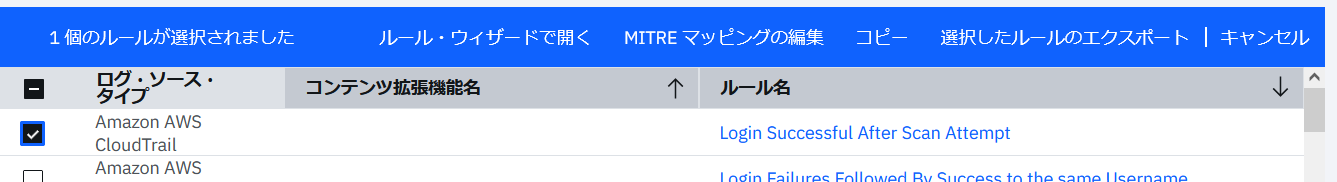

- ルールのコピー、追加

- 鉛筆(✎)アイコンをクリックすると、ルールのコピーを行うことができる画面になります。

- この機能を使うためには、ツリーのアイコンをクリックして、表示のグループ化を解除する必要があります。

- 未インストールのルール(黄色い■でマーキングされているもの)についてはコピーできませんので、まずはコンテンツパックをインストールする必要があります。個々のルールをつまみ食いしてインストールするようなことはできません。

- プラス(+)アイコンをクリックすると、新規のルールを追加するためのウィザードが開きます。

以上のように、AWS CloudTrail ログから検知できるユースケースを見つけることができました。

見つかったユースケースをQRadarで採用したくなったら、コンテンツパック名をクリックしてコンテンツパックの本体を入手し、拡張機能としてインストールしてください。

コンテンツパックのインストール後に Use Case Managerで表示すると、黄色い

■のマーキングが消えて編集できるようになりますので、各ルールを有効化したりコピーしてカスタマイズするなど、QRadarで本格的に活用することができます。

トップに戻る

使い方の例 (2):MITRE ATT&CK の戦術「Exfiltration」に貢献するログソースを見つける

Use Case Managerが持つ機能の強力なポイントの一つは、MITRE ATT&CKフレームワークとのマッピングが提供されていことです。

これにより、特定の「戦術」に貢献するルールを探し、追加すべきログソースを調べたりできます。

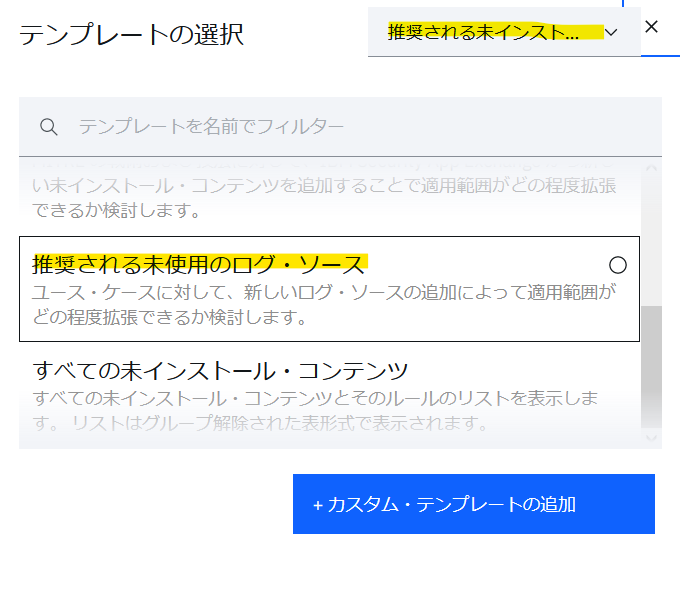

1. テンプレートのアイコンをクリックします。

2. 右上のリストから「推奨される未インストールのコンテンツ拡張機能」を選択し、表示される一覧から「推奨される未使用のログソース」を選択します。

3. 適用済みのフィルターから、「Other Tests: Log source type - not used」(ログ・ソース・タイプ - 未使用) を

取り除きます。(チェックを外す、または

× をクリック)

| ※このフィルターは、テンプレート「推奨される未使用のログソース」の一部に含まれているものです。今回は特定のログソースタイプを「使用中」の方と「未使用」の方の表示が異なることによる混乱を避けるために、このフィルターを取り除きます。 |

4. 「MITRE ATT&CK」> 「戦術」のリストから「

Exfiltration」にチェックをつけ、「フィルターの適用」をクリックします。

5. 右側のペインに抽出結果が表示されます。結果はログソースタイプごとにグループ化されており、その中にコンテンツパック、さらに各パック内にルール名がリストされています。

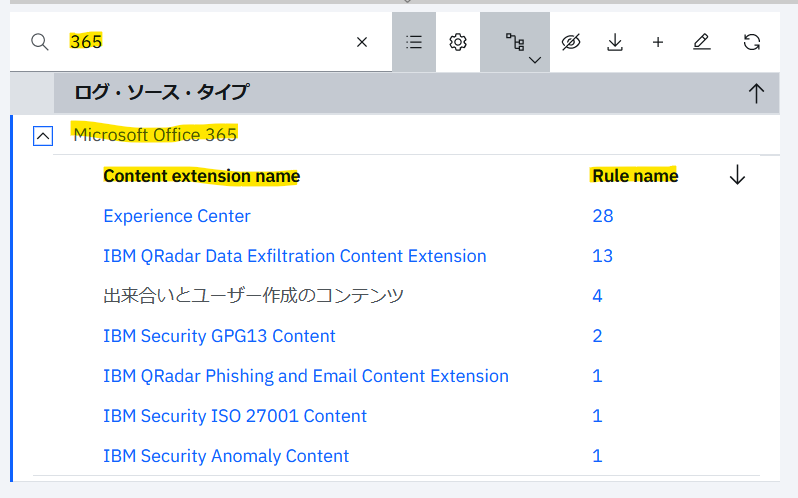

多数のログソースタイプが表示されるため、検索欄にログソースタイプのキーワードを入力して絞り込むことができます。

例えば、「

365」と入力してログソースタイプを絞り込んだ場合、以下の例のような表示になります。

この例では、MITRE ATT&CK戦術「Exfiltration」(データ持ち出し) に貢献するログソースの中に「Microsoft Office 365」が含まれており、例えばそのログが寄与する「IBM QRadar Data Exfiltration Content Extension」を導入することで 13個のルールを追加できることがわかります。

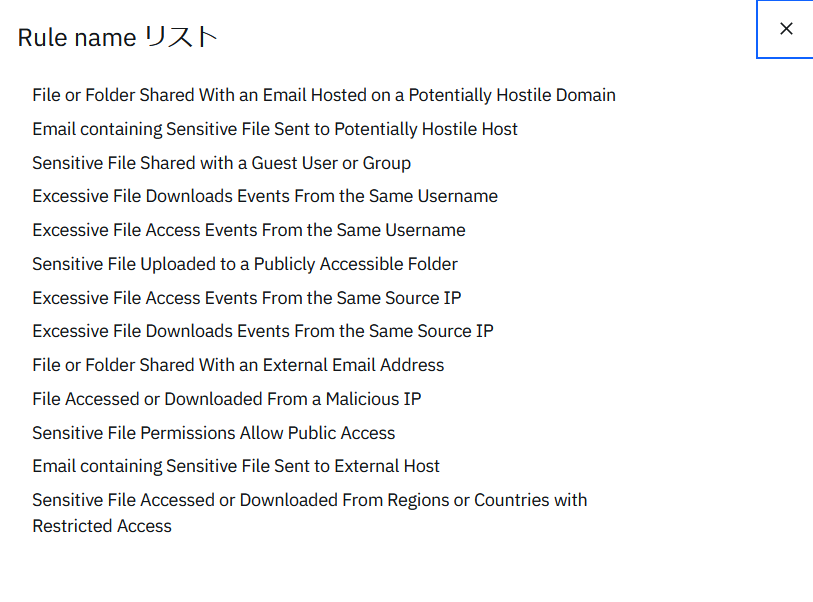

この「13」という数字をクリックすると、ルール名の一覧を表示できます。

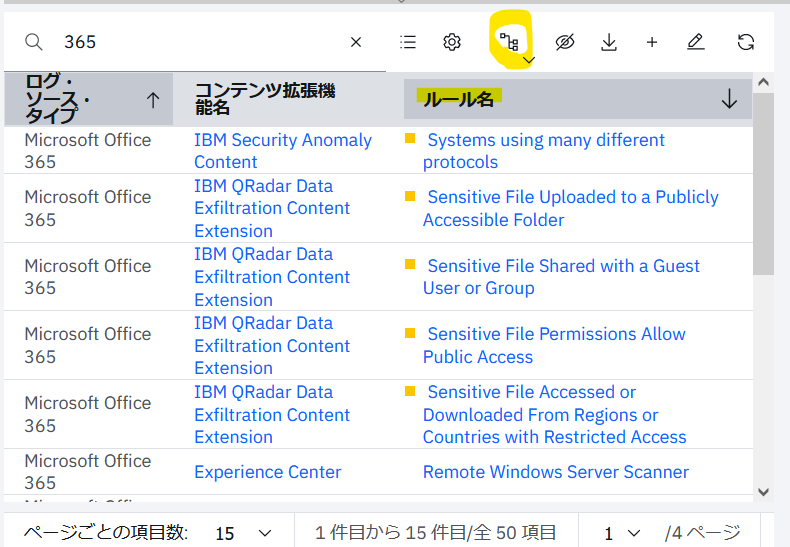

ツリーのアイコンをクリックして、表示のグループ化を解除すると、個々のルール名をリストすることができます。

ここでルール名をクリックすると、各ルールの詳細を確認することもできます。

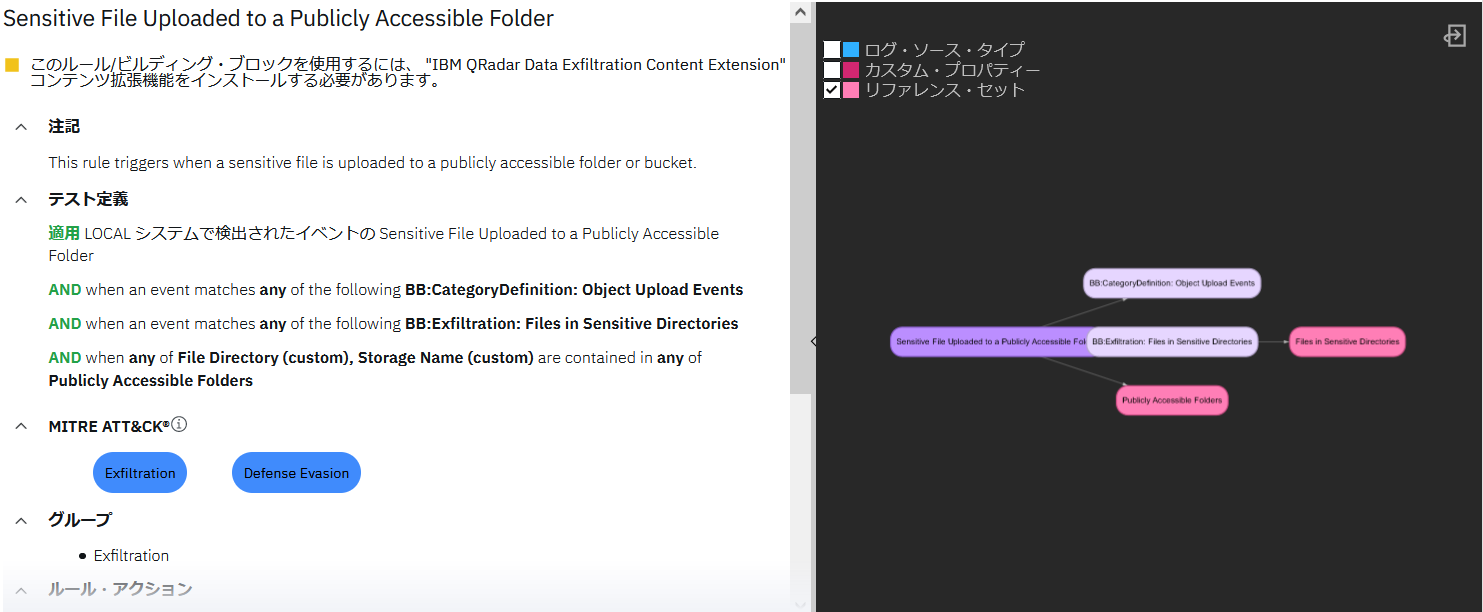

以下の例では、「注記」にこのルールの簡単な説明が、

「テスト定義」にQRadarのリアルタイム検知ルールの構文が、

「MITRE ATT&CK」に、このルールがマッピングされているMITRE ATT&CKの戦術である「

Exfiltration」と「

Defense Evasion」が示されています。

以上のように、MITRE ATT&CK の戦術「Exfiltration」に貢献するログソースと、それに関連するユースケースを見つけることができました。

見つかったユースケースをQRadarで採用したくなったら、コンテンツパック名をクリックしてコンテンツパックの本体を入手し、拡張機能としてインストールしてください。

コンテンツパックのインストール後に Use Case Managerで表示すると、黄色い

■のマーキングが消えて編集できるようになりますので、各ルールを有効化したりコピーしてカスタマイズするなど、QRadarで本格的に活用することができます。

トップに戻る

おわりに

この文書では、Use Case Managerの機能のうち、「可視化および生成済みレポートによるルールの検討」に「MITRE ATT&CK フレームワーク」の要素を加えて記述しました。今回お伝えしたかったUse Case Managerの価値は、実はIBMのクラウドから最新のユースケース(ルール)情報を取得していることで実現しています。

この特徴のお陰で、使用しているQRadarにユースケース(ルール)が導入されていなくても、様々な条件でIBM提供ユースケースの全体像を検索することができます。

※ただし、UBAアプリに内部的に含まれているルールなど、一部のルールは未導入状態では可視化できません。

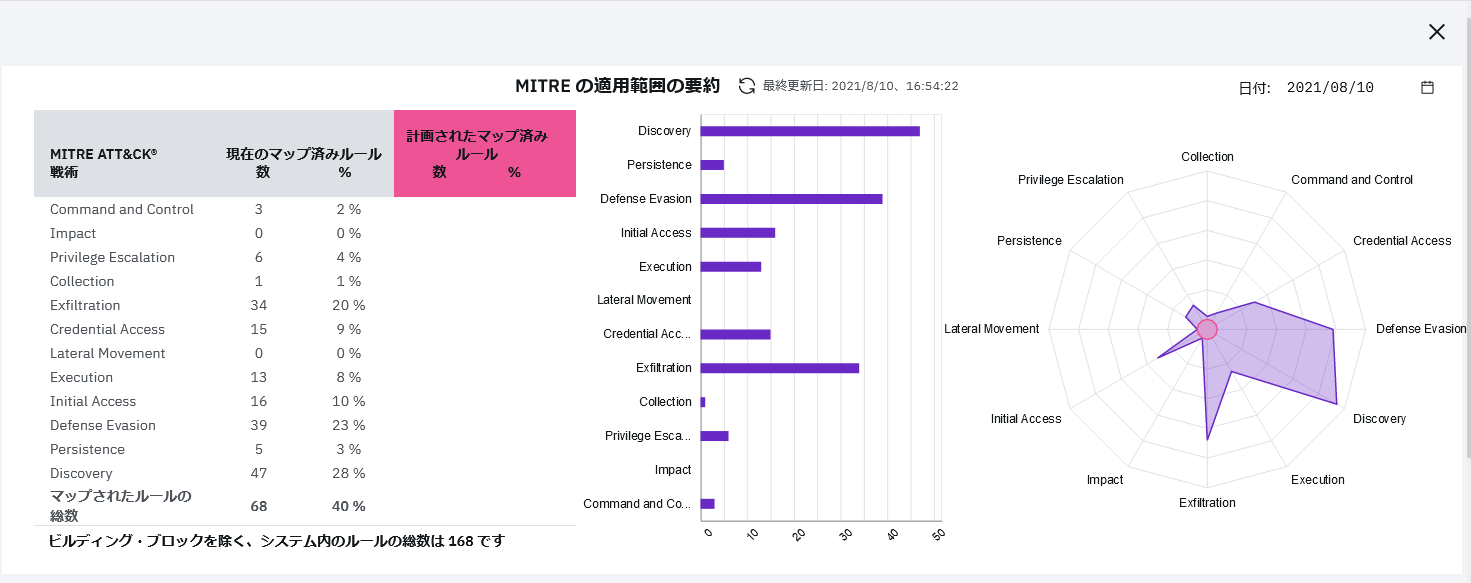

最後に、Use Case Managerが持っている可視化機能の一部をご紹介します。個々のユースケースというよりは、QRadar SIEMのルール充足度を俯瞰的に見るための機能になります。

1つ目は、MITRE 戦術&技法適応範囲の可視化の図です。

可視化ペインの右上で「ATT&CK アクション」 > 「適応範囲のマップおよびレポート」をクリックすることで表示できます。

これはただの図ではなく、クリックした箇所の戦術や技法に該当するルールのみに絞り込む、フィルターの役割を持っています。

2つ目は、MITRE 適用範囲の要約です。

可視化ペインの右上で「ATT&CK アクション」 > 「適応範囲の要約およびトレンド」をクリックすることで表示できます。

これにより、MITRE ATT&CK戦術ごとにルールの充足度を可視化することができます。

※各戦術ごとにマッピングされているユースケース(ルール)の母数が異なるため、一概に数値のみを比較することはできません。参考程度にご覧ください。

※以下のスクリーンショットは、一般的なQRadar利用ユーザーに比べて明らかに導入済みユースケースの数が少ないテスト環境のものですので、ご了承ください。

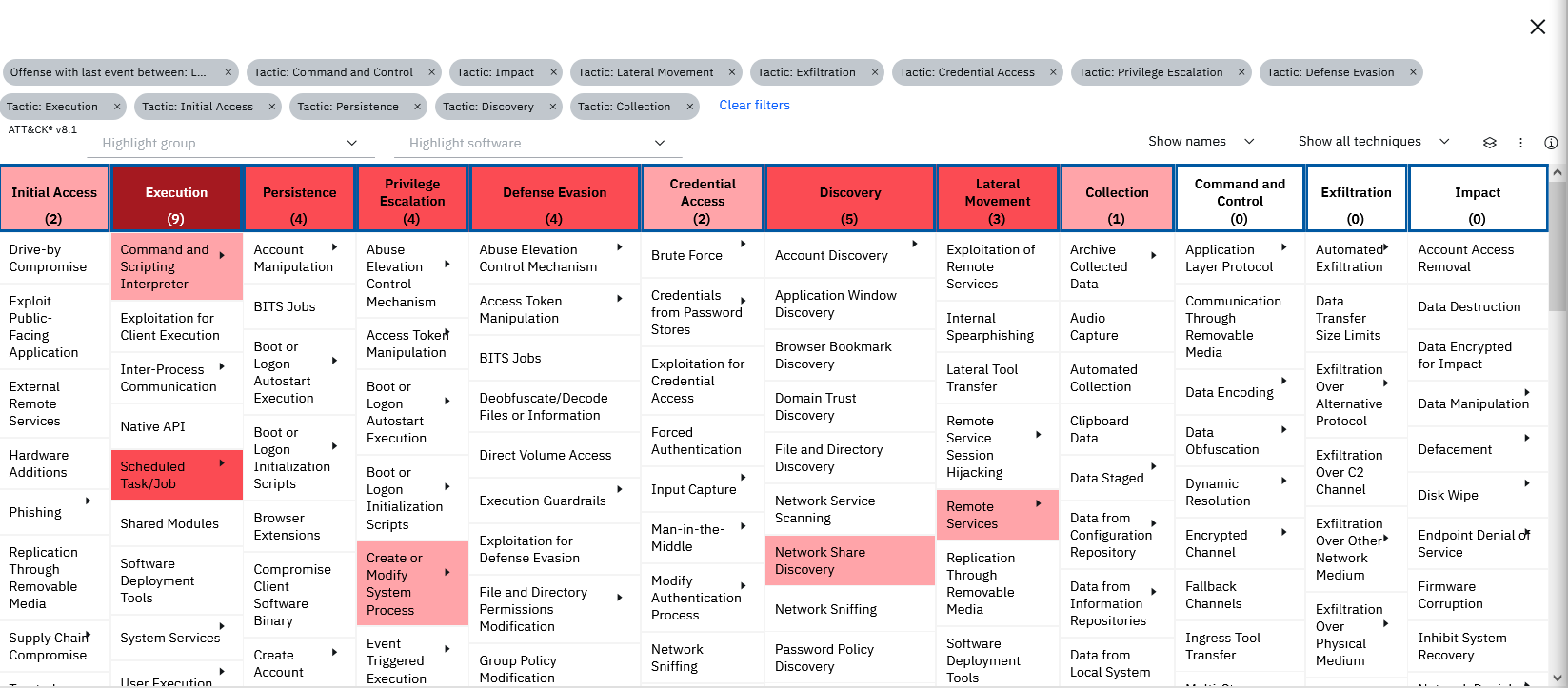

3つ目は、特定の時間フレーム内に検出された MITRE 戦術と技法の可視化です。

可視化ペインの右上で「ATT&CK アクション」 > 「時間フレーム内で検出」をクリックすることで表示できます。

これはただの図ではなく、クリックした箇所の戦術や技法に該当する「オフェンス」を表示する、フィルターの役割を持っています。

ハイブリッド・マルチクラウドやゼロトラストの流れの中で、これからもSIEMに新しいユースケースが必要になっています。

無料で利用できるUse Case Managerは、QRadar SIEMの価値を高く維持することに貢献するアプリケーションですので、ぜひご利用をご検討ください。

トップに戻る

参考文献

#QRadar