※本記事は以下のQiitaの記事を転載したものです。

https://qiita.com/YoHey/items/6de46e5e6deaf74f037e

はじめに

本ドキュメントでは以下に記載されたTurbonomicのSecureClientの設定手順例をご紹介するものです。

実際に作業される際は、その時点の最新版のマニュアルを参照頂き、こちらのページは参考資料として参照下さい。

https://www.ibm.com/docs/ja/tarm/latest?topic=saas-managing-prem-targets-using-secure-client

そもそもSecureClientとは?

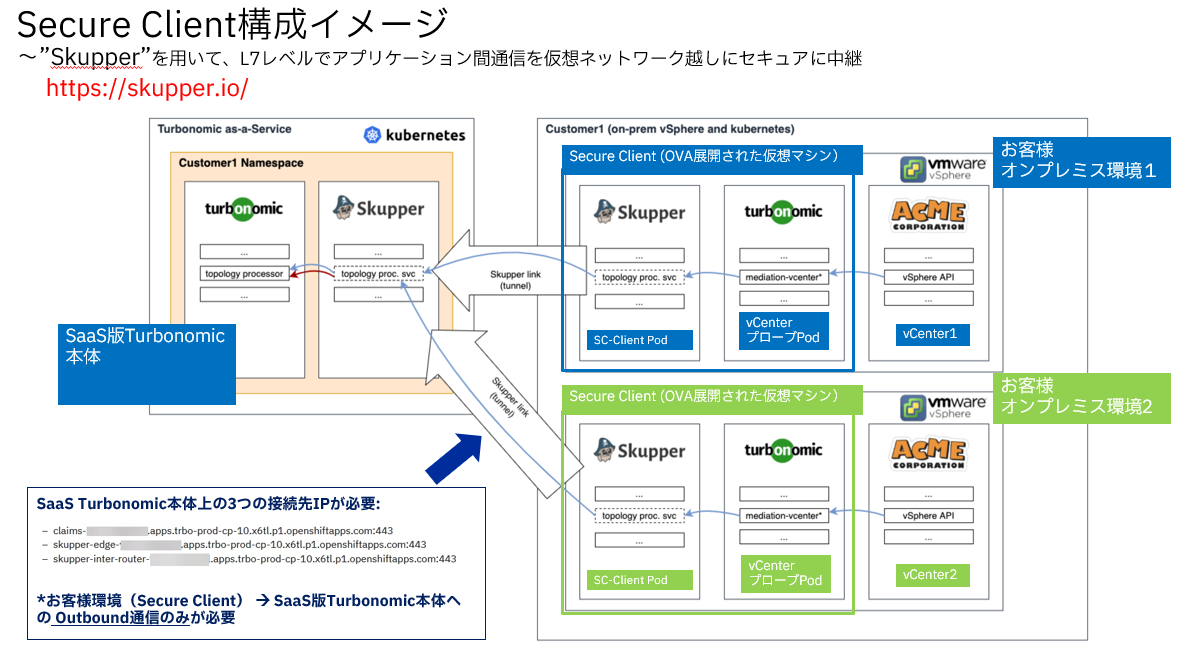

OSSの技術であるSkupperを用いて、異なるネットワーク環境に存在するk8sクラスタを仮想ネットワークで接続し、一つのk8sクラスタとして接続する構成となります。

https://github.com/skupperproject

その中で、Secure Client本体は、以下図の右側のお客様環境内にOVAから展開された仮想マシンとなり、その仮想マシンの中に構築されたk8s(実体はSkupper podやTurbonomicの情報収集podから構成)を、左側のSaaS版Turbonomicのk8sの名前空間の一部として仮想的に接続する形となります。

SecureClientのOVAイメージdownload

こちらより最新のOVAファイルをダウンロード下さい

https://community.ibm.com/community/user/viewdocument/turbonomic-latest-releases-downlo

SecureClientの実体はOVA版Turbonomicと同等のイメージとなります。特にSecureClient専用のイメージがあるわけではないのでご認識下さい。

OVAイメージの展開 -> IPアドレスの設定まで

仮想マシンの電源を投入し、マニュアルの以下箇所を参照の上、OVAの導入からIPアドレスの設定まで進めます。

https://www.ibm.com/docs/ja/tarm/8.16.x?topic=client-secure-deployment-ova#Configure_Client_Instance__OVA_install__title__1

セキュアクライアントからTurbonomicサーバへのネットワーク疎通確認

IPアドレスの設定後、SecureClientを介してアクセスされるSaaS版Turbonomicへのネットワーク疎通の可否を確認します。

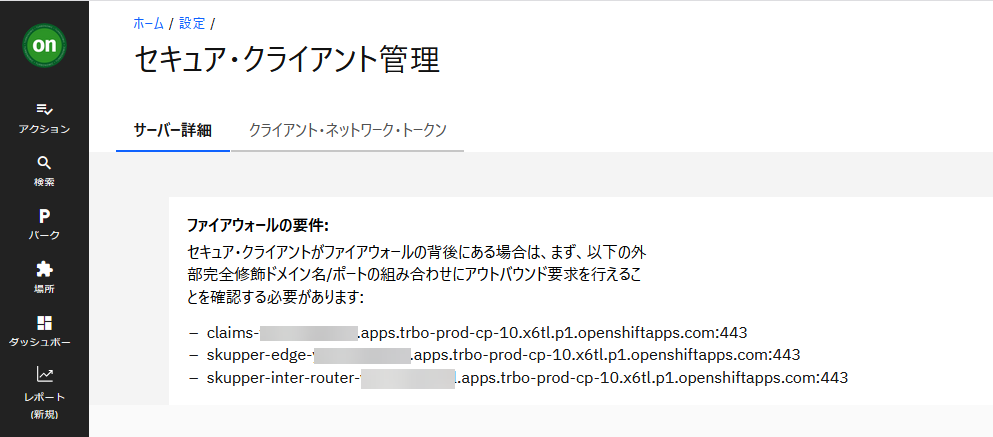

まずTurbonomic側の設定 -> セキュアクライアント管理のページから、Turbonomic側のエンドポイントのURLを確認します。

上記ページで確認出来た3つのURLへの疎通をSecureClient側のLinuxコンソールから確認します。

[turbo@turbo3013 ~]$ /opt/local/bin/check_connection.sh --ip claims-xxxxx.apps.trbo-prod-cp-10.x6tl.p1.openshiftapps.com --port 443

…

[turbo@turbo3013 ~]$ /opt/local/bin/check_connection.sh --ip skupper-edge-xxxxx.apps.trbo-prod-cp-10.x6tl.p1.openshiftapps.com --port 443

…

[turbo@turbo3013 ~]$ /opt/local/bin/check_connection.sh --ip skupper-inter-router-xxxxx.apps.trbo-prod-cp-10.x6tl.p1.openshiftapps.com --port 443

…

併せて、同等に icr.io への疎通についても確認しておきます。

こちらはSecureClient自身のアップグレード等に際して必要となるIBMのコンテナレジストリのURLとなります。

[turbo@turbo3013 ~]$ /opt/local/bin/check_connection.sh --ip icr.io --port 443

…

なお、もしFirewall等で接続可能なURLを制限している場合は、

こちらのマニュアルに記載の通り、上記で記載したURL以外に、

*.icr.ioについても疎通を許可下さい。

実際のイメージのダウンロードではdd2.icr.ioといったURLへ接続されますが、dds.の部分については、変更される可能性がありますため、*.として許可頂く様お願いします。セットアップスクリプトの実行

SecureClientの構成自動セットアップスクリプト(/opt/local/bin/t8cClientInstall.sh)を実行します。…

似たような名前のスクリプトとして"t8cInstall.sh"がありますが、そちらはTurbonomicサーバ自体を構成する場合に実行するものとなります。今回はセキュアクライアントのセットアップになりますので、実行するスクリプトの名前にはご注意下さい。

[turbo@turbo3013 ~]$ /opt/local/bin/t8cClientInstall.sh

… y を押します。

ネットワークのセットアップは完了していますので、 y を押します。

###############################################################

… Have you run the ipsetup script to setup networking yet? [y/n] y

セキュア・クライアント・オペレーターの自動更新を有効にします。…

… Do you wish to automatically update the Turbonomic Secure Client application - this requires internet access to icr.io? [y/n] y

インストールに成功すると、以下のメッセージが表示されます。

Installation complete!

You can now perform the token exchange to connect to your SaaS instance

インストールを検証します。(kubectl get pod)

[turbo@turbo3013 ~]$ kubectl get pod

… 各種podがRunning/READYであることを確認

セキュアクライアントとSaaS Turbonomicサーバー間のセキュアな接続の確立

こちらを参考に手順を進めます。

https://www.ibm.com/docs/ja/tarm/8.16.x?topic=client-secure-deployment-ova#Configure_Client_Instance__OVA_connection__title__1

生成されたトークンをセキュアクライアントに登録する際の実行例:…

[turbo@turbo3013 ~]$ /opt/local/bin/tokenExchange.sh -n turbonomic

Paste token provided by your Turbonomic SaaS instance, and then press ENTER twice:

{ … カーソルに貼り付けてENTER2回 … }

… Token exchange successful.

設定が反映され、SaaS版Turbonomicサーバとの接続が確立された事を確認します。

[turbo@turbo3013 ~]$ kubectl get services | grep ^remote

… remote-nginx-tunnel / remote-rsyslog が表示される

また、各種mediation‑xxxという名前のPodが再起動され、Running/READYに戻る事を確認します。

[turbo@turbo3013 ~]$ kubectl get pod

… 各種podがRunning/READYに戻る

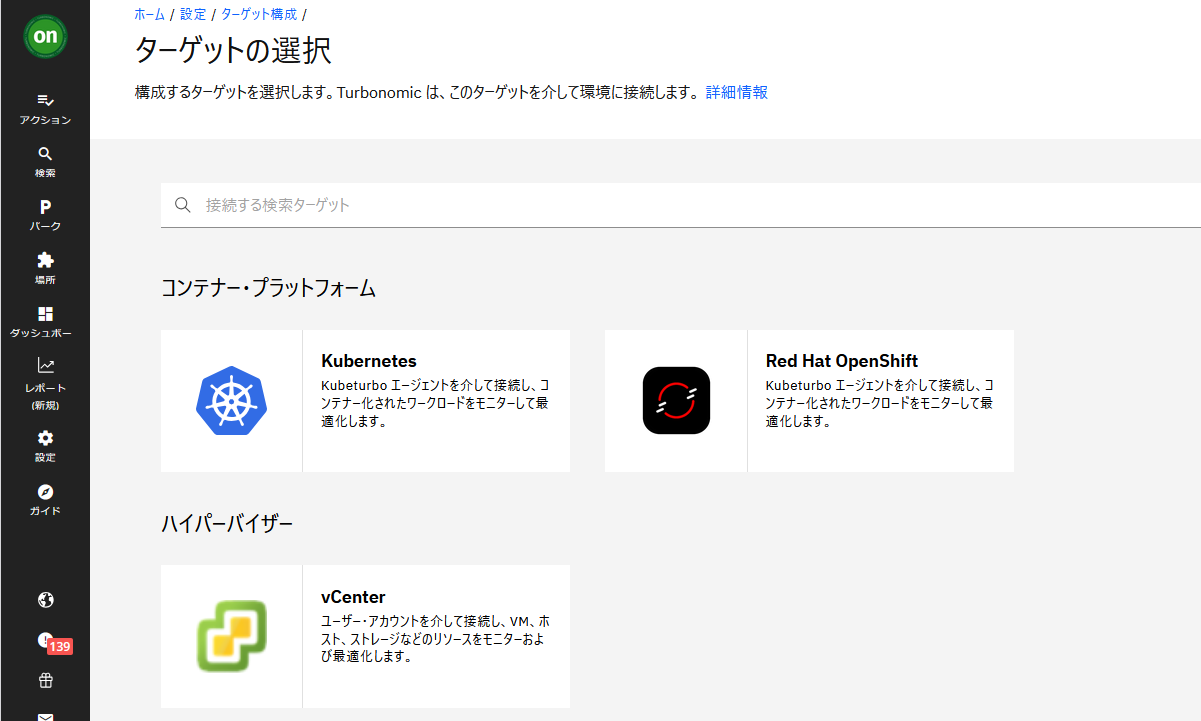

Turbonomic側でvCenter等のターゲット追加が可能になった事を確認

ここまでの手順にてセキュアクライアントが無事にTurbonomicサーバと疎通が取れると、Turbonomicのターゲット登録対象の画面に、vCenterなどが追加されます。

TurbonomicのUI(設定 -> ターゲット構成)からvCenterなどが選択可能になった事をご確認下さい。

以上です。

補足

SecureClientからSaaS版Turbonomicの接続に当たって、Proxyの利用は可能か?

はい、可能ですが、2025年6月現在、ご利用可能なProxyはいわゆる "透過型Proxy" に限定されます。(明示的ProxyサーバのIPアドレスを指定・経由させるタイプの一般的なProxyは利用不可です)具体的な透過型Proxyサーバの構成例は以下に記載されておりますので、必要に応じてご参照下さい。

https://www.ibm.com/docs/en/tarm/latest?topic=client-configuring-proxy-server-secure

※具体的には以下の3つすべてを満たす必要があります:

- TLS over TCP:通信が純粋なTLS(HTTPS)トラフィックである必要があります。プロキシはそのまま中継するだけで、通信内容を解釈・変更してはいけません。

- TLS passthrough:プロキシは、TLS接続を終端せずにそのままバックエンドへパススルーします。通信の暗号化はエンドツーエンドで保たれる必要があります。

- SNI(Server Name Indication)サポート:クライアントがTLSハンドシェイク時に送るSNIを使って、プロキシが通信先をルーティングできる必要があります。